Nasce dsploit un'applicazione android per il security assesments e penetration test.

COSA È DSPLOIT ?

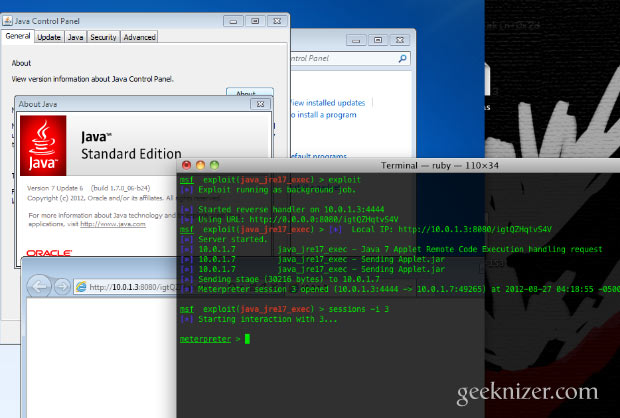

dSploit è una suite per Android per l'analisi e la penetrazione di rete, che mira ad offrire ai professionisti ed i geek della IT Security lo strumento professionale più avanzato e completo per eseguire security assesments di rete su un dispositivo mobile. Una volta avviata l'applicazione, l'utente sarà in grado di mappare la propria rete, identificare i sistemi operativi ed i servizi in esecuzione sugli altri endpoint, cercare le relative vulnerabilità note, craccare procedure di login dei più comuni sistemi di autenticazione, eseguire attacchi di tipo man in the middle e conseguentemente avere il totale controllo del traffico di rete, sia passivo con un password sniffer e dei dissector dei protocolli più comuni, che attivo manipolando in tempo reale i pacchetti da e verso le altre macchine connesse sulla nostra stessa rete, ecc ecc.

REQUISITI

I requisiti per poter installare ed utilizzare dSploit sono :

- Un dispositivo Android con almeno la versione 3.0 del sistema operativo.

- Il dispositivo deve essere necessariamente rootato.

- Una full install di busybox ( quindi con tutti i binari installati, non quella parziale ).

Read more: http://www.evilsocket.net/dsploit-an-android-network-penetration-suite.html#ixzz27eoZUC48

E' possibile scaricare l'applicazione utilizzando il QR Code di seguito:

Oppure cliccando sul seguente link: https://github.com/downloads/evilsocket/dsploit/dSploit-1.0.0b.apk